Wyszukiwanie exploitów przy użyciu Exploit Database w Kali

W tym artykule opiszemy w jaki sposób przeszukiwać bazę exploitów na najpopularniejszej dystrybucji dla domorosłych hackerów jaką jest Kali. Kiedy próbujemy „przetestować” jakiś system lub wykorzystać specyficzną lukę w systemie operacyjnym, usłudze lub aplikacji z pomocą przychodzą nam exploity. Pamiętajmy że exploitowanie jest bardzo specyficzną formą ataku i nie ma jednego złotego środka aby przejąć kontrolę nad daną usługą, systemem lub aplikacją. Gdy odrobiliśmy już lekcje i zdefiniowaliśmy wersję oprogramowania jakie działa po stronie systemu, który testujemy bardzo użyteczny w tym momencie staje się Exploit DB. EDB jest projektem firmy Offensive Security(to Ci sami goście którzy wcześniej stworzyli BackTrack’a oraz jego nowszą wersję Kali) posiadającym posegregowane exploity wg platformy, typu, języka, portu itd. aby pomóc odnaleźć Ci ten właściwy. Gdy już jesteś pewien, że odnalazłeś ten właściwy możesz zwyczajnie go skopiować z przeglądarki i wkleić np do jakiegoś edytora.

1) Odpalamy Kali oraz naszą ulubioną przeglądarkę – zacznijmy od uruchomienia naszej dystrybucji oraz przeglądarki. W moim przypadku będzie to Iceweasel(linuxowa wersja Firefoxa – domyślna w Kali). Jeżeli użyjecie tę samą co ja zobaczycie że na jej pasku jest już przygotowany skrót, który wystarczy kliknąć. W przypadku korzystania z innej dystrybucji lub przeglądarki adres nelży wklepać ręcznie(https://www.exploit-db.com).

Po kliknięciu zostaniemy zabrani na główną stronę projektu.

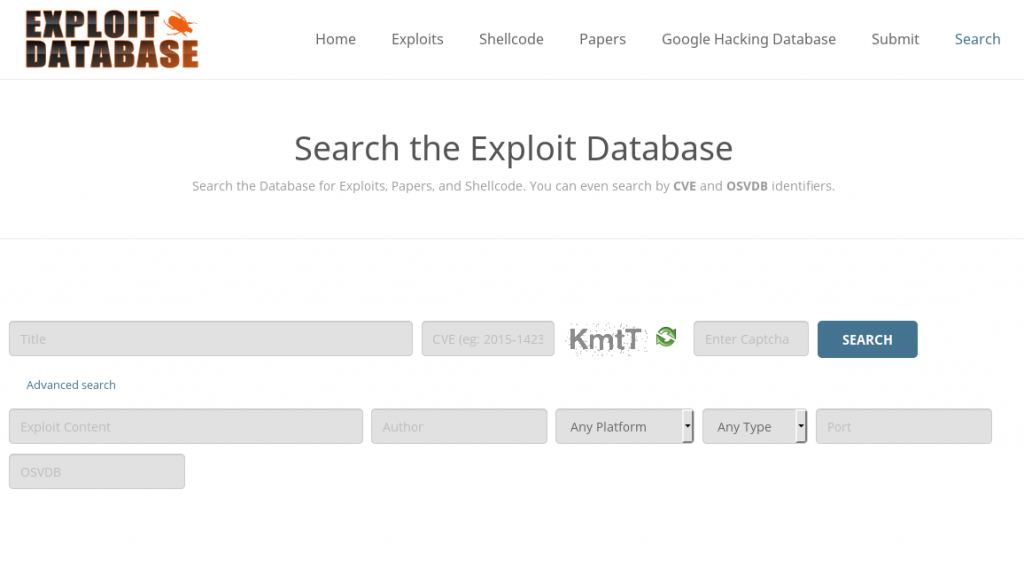

2) Przeszukiwanie Exploit Database – gdy spojrzymy na górne menu po prawej stronie znajdziemy przycisk o nazwie „search”. Po jego kliknięciu przejdziemy na stronę z formularzem wyszukiwania exploitów jak poniżej.

Wykorzystajmy to wyszukiwanie do odnalezienie najbardziej aktualnych exploitów dla platformy Windows(rzadko będziemy szukać starych wersji). W polach wyszukiwarki możemy wpisać następujące informacje:

-tekst

-autora

-platformę

-typ

-język

-port

OSVDB (Open Source Vulnerability Database)

CVE (Common Vulnerability and Exploits)

W ostatnich dwóch polach możesz wpisać nazwę konkretnego numeru luki z którejkolwiek z dwóch powyższych baz.

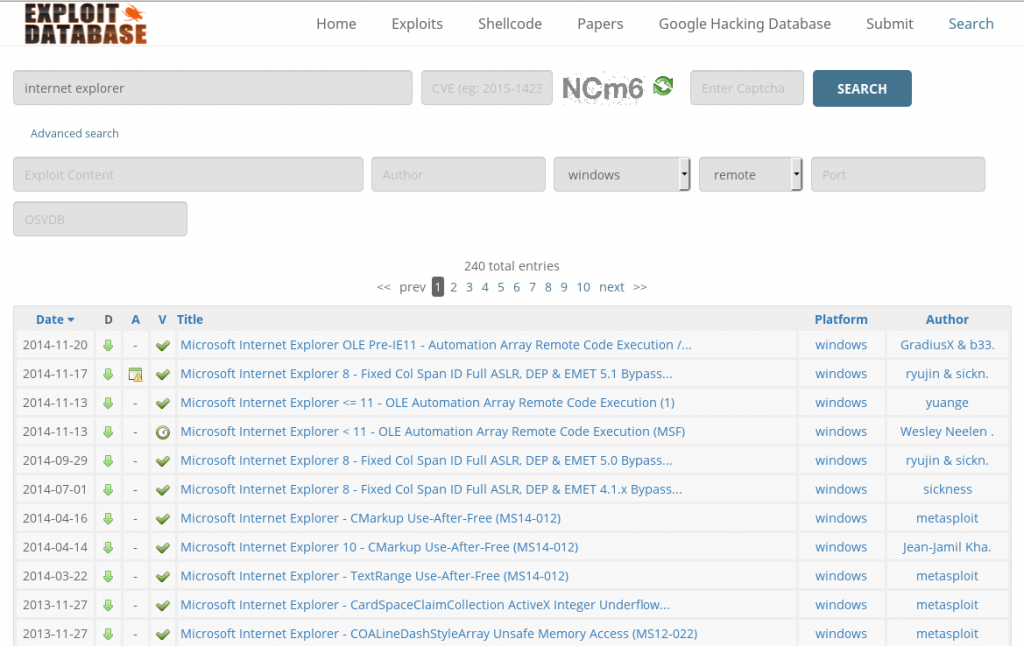

W polu „platform” wybierz „windows”. Natomiast z listy „type” -> „remote”(co odpowiada zdalnemu typowi). W pierwszym polu wpisujemy „internet explorer” po czym EDB zwróci nam listę wyników odpowiadających naszym kryteriom(jest to obecnie nieco monotonne, ale za każdym razem należy wpisać captchę).

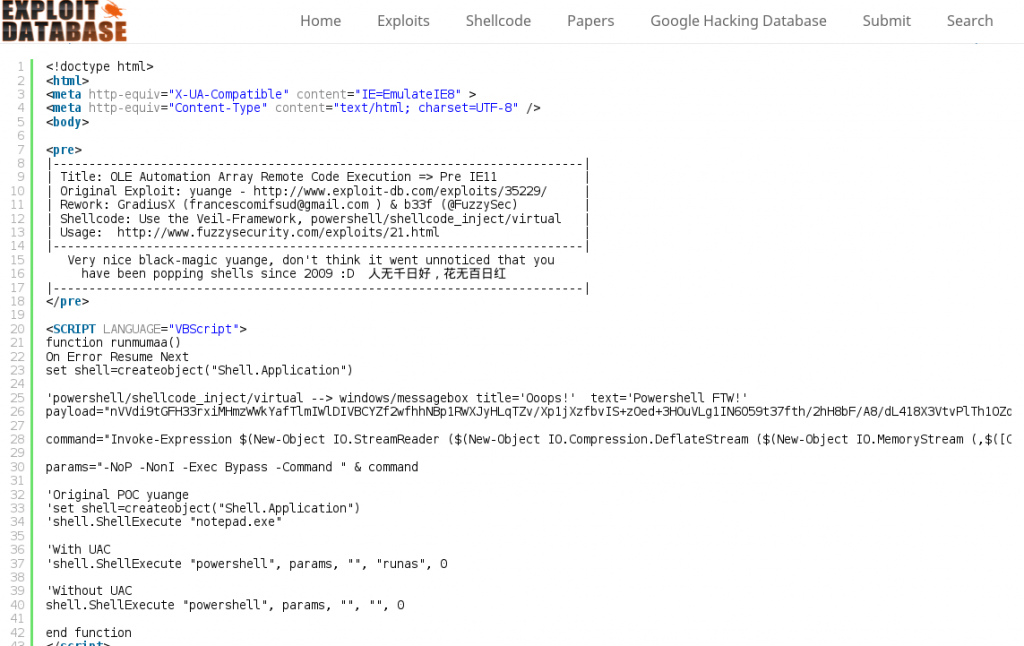

3) Otwieramy exploita – Z listy, której ukazała się po wyszukiwaniu klikamy w interesujący nas exploit. Po tym na ekranie pojawi nam się kod źródłowy naszego exploita. W jego treści w postaci komentarza może znajdować się opis tak jak w przykładzie poniżej.

Powyższy przykład słuzy do zdalnego exploitowania Internet Explorera. Aby skorzystać z kodu exploita możemy jego kod dodać do frameworka Metasploit lub spróbować sami skompilować kod źródłowy(dla początkujących z tą techniką zalecam skorzystanie z automatyzująych te czynność narzędzi aby lepiej zrozumieć przebieg procesu).

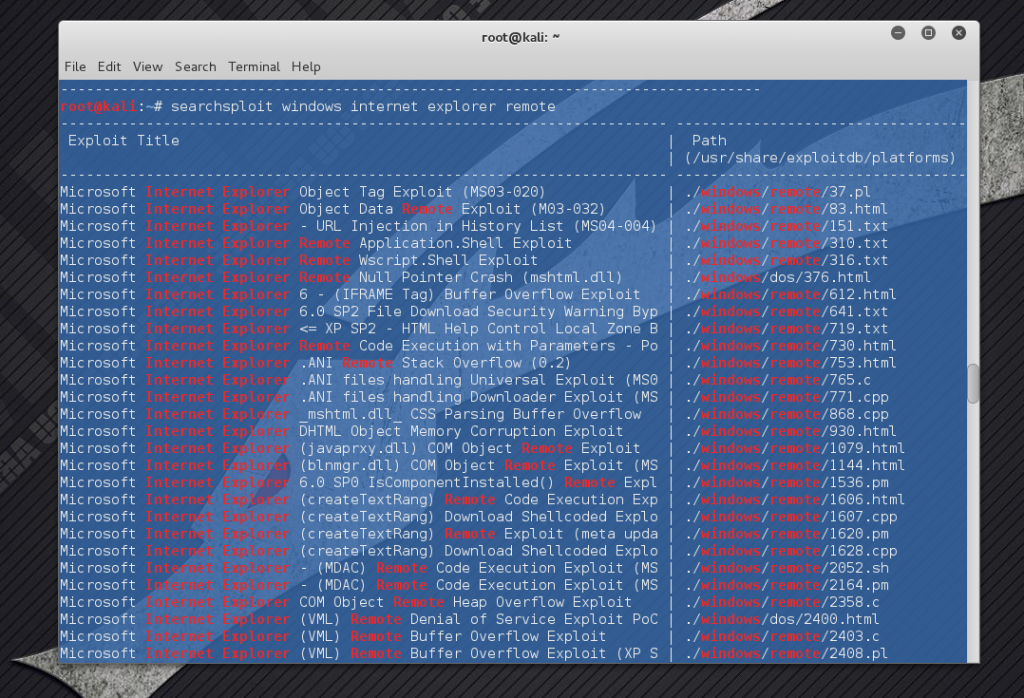

4) Wyszukiwanie exploitów z bazy przy użyciu „Searchsploit” – jeżeli korzystamy z dystrybucji Kali wystarczy że uruchomimy konsolę a w niej skorzystamy z polecenia, które przeszuka na naszej maszynie bazę EDB. Należy zwrócić uwagę że baza przechowywana lokalnie może różnić się od tej dostępnej na stronie. Dlatego przy wyszukiwaniu najnowszych „rozwiązań” sugeruję przeszukiwanie przez stronę. Poniżej zademonstrowałem jak wyglądają wyniki wyszukiwania z poziomu konsoli.