Hydra – w jaki sposób przetestować metody uwierzytelniania w sieci

Poniższy artykuł został przygotowany dla naszego serwisu przez jednego z głównych yczspółtwórców projektu Hydra – Davida Maciejaka a następnie przełożony na język Polski przez naszą redakcję.

——-

Ten artykuł pokaże jak używać Hydrę aby wykryć słabe hasła. Hydra próbuje różnych kombinacji haseł na serwerze aż do momentu odnalezienia właściwego klucza oraz skutecznego zalogowania. Jest naprawdę potężnym narzędziem dla pentesterów oraz administratorów sieci.

Wprowadzenie

Pewnie sobie myślisz „Świetnie, kolejny artykuł, który pokaże jak wybrać bezpieczne hasło… nie do złamania, długie, skomplikowane i w dodatku nie do zapamiętania…”. Nic z tych rzeczy! Ten artykuł będzie inny! W tym artykule opowiemy jak to wygląda z punktu widzenia atakującego oraz jak to w cale nie jest takie proste aby użyć metody Brutal-Force by złamać hasło. Wytłumaczę jak Hydra może pomóc przetestować słabe hasła. Pakiet HYDRA jest dostępny do ściągnięcia ze strony(http://www.thc.org/thc hydra/) lub jeżeli korzystasz z dystrybucji Kali powinien już być on zainstalowany. Te nartykuł będzie jedynie wprowadzeniem do korzystania z Hydry oraz pokaże potencjał tego narzędzia w praktyce. Resztę będziesz musiał odkryć sam.

Po pierwsze postaraj się by Twoja sieć była zabezpieczona jak to tylko możliwe. Nie popełnij żadnych błędów: jeden mały błąd to jedna wielka luka dla atakującego.

• Utwórz testową sieć

• Utwórz testowy serwer

• Skonfiguruj usługi

• Skonfiguruj ACL(Access Control List)

• Ustaw hasło

• Użyj SSL

• Użyj Szyfrowania

• Użyj systemu IDS(Intrusion Detecting System)

…następnie pozwól Hydrze włamać się do swojego serwera ;-)!

Ustawienia sieci

Internet jest ustandaryzowany. Będzie to albo IPv4 lub IPv6. Hydra może atakować oba standardy. Domyślnie kożysta z IPv4. Aby skorzystać z drugiego użyj opcji „-6” w lini komend.

Konfiguracja usług oraz kontrola dostępu

Powszechne protokoły dla usług emailowych to SMTP, POP3 i IMAP. Są używane zarówno przez małe jak i duże firmy. Nawet przez usługi takie jak gmail i hotmail. Większość największych dostawców usługi korzysta z tych protokołów pomimo dostępności logowania poprzez stronę www. Twoje hasło jest zagrożone nawet jeżeli nigdy nie korzystałeś z SMTP, POP3 czy IMAP. Przetestuj opcję „-h” z lini komend aby sprawdzić wszystkie obsługiwane protokoły. Powszechnym problemem wielu nowo instalowanych serwerów są domyślnie włączone usługi wspomnianie powyżej lub SSH a kontrola dostępu i zapora wyłączone. Dlatego nowo utworzone serwery są zazwyczaj łatwym celem dla Hydry.

Wybór Wersji IP z lini komend:

*IPv4

*IPv6

Wybór dobrego hasła

Bardzo często hasła so wybierane bez głębszego zastanowienia. Bardzo duży procent użytkowników wybiera jedno z powszechnie 10 stosowanych systemów haseł: 123456, qwerty, q12w3e4r, haslo, test…. wygląda znajomo? W takim wypadku możesz nie stosować hasła wcale! Hydra ma również specjalną opcję dostępną z poziomu lini komend „e ns” do weryfikowania braku hasła czy loginu.

Hydra może działać w oparciu o listy haseł lub może je generować losowo. Np użyj opcji „-x 5:8:A1” aby przetestować hasła o długości 5 do 8 znaków, wszystkich kombinacji dużych znaków oraz liczb.

Przykład metody Brute-Force oraz generowanych haseł:

Używanie SSL i innych metod szyfrujących

Używanie szyfrowania SSL nie pomaga. SSL głównie jest używany do zaszyfrowania połączenia pomiędzy atakującym a serwerem. To nawet przewaga dla takującego ponieważ atak może nie zostać wychwycony przez system wykrywania intruzów(IDS). Badania wykazały że użytkownicy korzystający z SSL często wybierają słabsze hasła dla tego typu połączeń niż użytkownicy z nich nie korzystający. Wygląda na to że uzytkownicy Ci mylnie wyczuwają dodatkową metody zabezpieczające. To jest własnie moment, w którym Hydra wkracza do akcji. W kryptografi panuje powszechne powiedzenie „jeżeli czegoś nie rozumiesz, nie korzystaj z tego”.

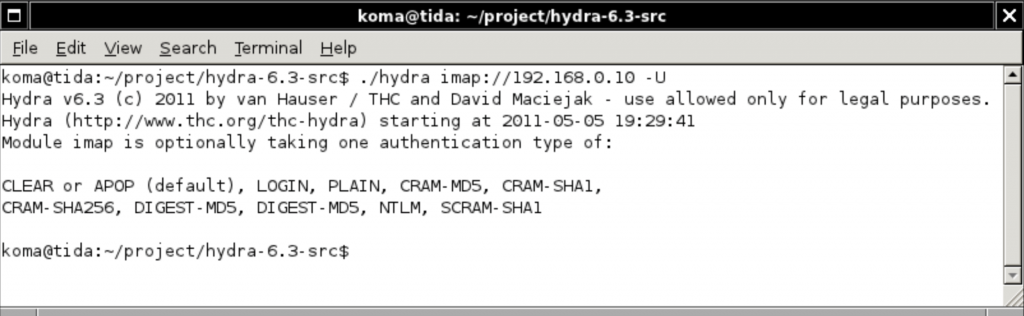

Oprócz SSLa Hydra wspiera również inne metody szyfrowania takie jak SASL(CRAM-MD5, DIGEST-MD5 and SCRAM-SHA1). SASL(Simple Authentication and Security Layer) jest frameworkiem do identyfikacji oraz zabezpieczania danych w protokołach internetowych.

Oddziela te mechanizmy od protokołów aplikacji. Projekt GNU zaimplementował go poprzez bibliotekę GNU SASL Library nazywaną w skrócie GSASL(see http://www.gnu.org/software/gsasl). Kiedy serwer negococjuje utworznie bezpiecznego kanału Hydra odpowiada pozytywnie i generuje właściwe metody uwierzytelniające. Użyj opcji „-U” aby otrzymać pełną listę wspieranych metod SASL.

Monitorowanie dostępu oraz zasobów

Coraz więcej firm inwestuje w rozwiązania typu SIEM(Security Information and Event Management), aby scentralizować dostęp do logów zdażeń. Może to się okazać bardzo przydatne przy śledzeniu anomalii zdażeń w sieci jak np wiele niepowodzeń uwierzytelniania do konkrentej usługi. Tego typu narzędzia zaoszczędzą Ci wiele czasu lub nawet powiadomią automatycznie o konkretnych zdażeniach, które zostały wykryte za pomocą wcześniej ustawionych zasad(rules). Żaden SIEM nie powstrzymuje jednak ataku. Jedynie informują o jego wykonaniu. Często gdy już Hydra zakończy swoje działanie i Twoje dane zostaną skradzione.

Czasami SIEM lub IAM(Identity and Access Management) mogą również posłużyć jako sposób na dostęp. Te narzędzia często mają zdefiniowane sygnatury wykrywające próby łamania haseł. Jednak mają swój słaby punkt bazując na zdefiniowanych wskaźnikach.

Np jest zdefiniowanych na sztywno 10 błednych prób uwierzytelniania do usługi w przeciągu 5sek z jednego adresu IP a następnie blokowany. W tym celu Hydra ma wbudowane funkcje planowania przeprowadzania procesu ataku. Opcja „-t” może zostać użyta aby ustawić liczbę równoległych zadań (domyślnie jest 16). Dla przykłądu możesz zdefiniować wartość 1 a zostaniesz poniżej zasięgu więszkości IDSów.

Wnioski

• Dobierz swoje hasła rozsądnie. Nie pozwól aby IDS, IPS, SIEM, IAM czy SSL wprowadziły Cię w błędne poczucie bezpieczeństwa

• Użyj Hydry aby mieć pewnośc że Twoje dane są bezpieczne

• Najlepszym narzędziem przeciwko hakerom jest rozsądny administrator sieci 😉