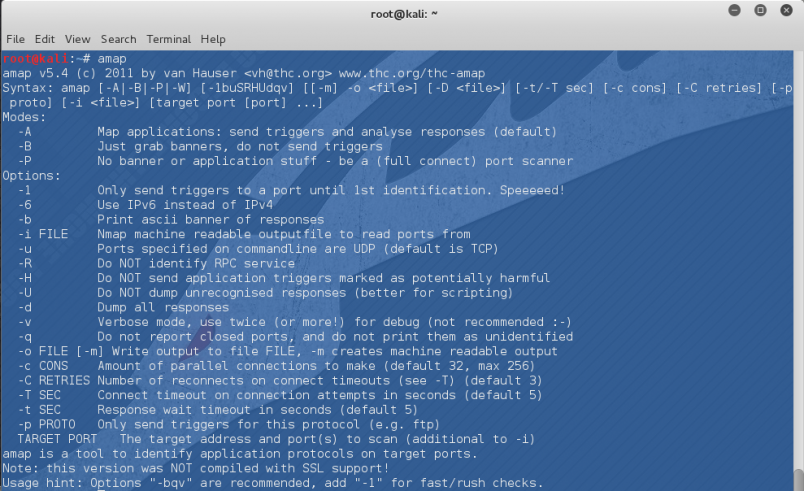

OPIS:

amap jest jednym z pierwszych narzędzi służących do skanowania dla pentesterów. Przy jego pomocy możemy zidentyfikować działające aplikacje nawet gdy są one uruchomione na niestandardowych portach. Do identyfikacji wysyłane są specjalnie przygotowane pakiety a następnie aplikacja bada odpowiedzi przesyłane z testowanego hosta. Na chwilę obecną projekt nie jest dalej rozwijany, natomiast wciąż może posłużyć jako uzupełnienie takich narzędzi jak nmap. W skład pakietu amap wchodzi również aplikacja o nazwie amapcrap, która jak nazwa słusznie wskazuje służy do przesyłania „mało wartościowych” (xD) pakietów.

wrzesień 2015

Jeśli otrzymałeś w załączniku wiadomości e-mail fakturę w formie pliku Microsoft Word, zastanów się dwa razy, zanim ją otworzysz. Może się bowiem zdarzyć, że pod znaną ci firmę podszywa się przestępca, który za pomocą tego pliku będzie chciał przejąć twój komputer.

Otwarcie pliku tekstowego Microsoft Word od podejrzanego nadawcy może się zakończyć paraliżem twojego systemu. Niestety, coraz częściej zdarza się, że hakerzy stosują wyszukane mistyfikacje, wykorzystując załączniki w spamowych wiadomościach e-mail lub zainfekowane strony internetowe, by zainstalować w komputerach swoich ofiar niezwykle niebezpieczny ransomware Locky.

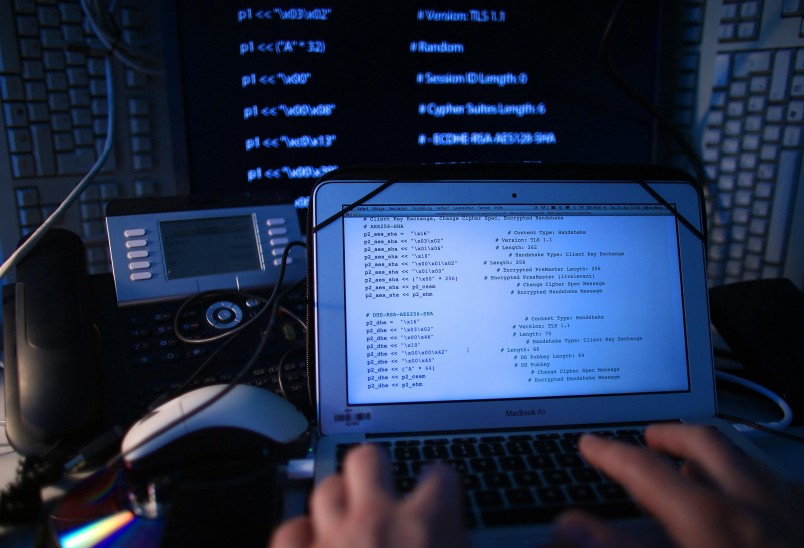

Aktualnie komputery lub sieci komputerowe stosujące tak zwany środek bezpieczeństwa „air-gap” uchodzą za najbezpieczniejsze na świecie – są stosowane w takich miejscach jak wojsko, banki czy nawet elektrownie atomowe lub tam, gdzie cyfrowe dane mają ogromną wartość. W ostatnich latach stały się one nawet celem prac badawczych.

Ale co to właściwie jest ten „air-gap”? To rodzaj zabezpieczenia, w którym sieć komputerowa, system komputerowy bądź sam komputer jest odizolowany od sieci

lub maszyn niezabezpieczonych – nie posiada z nimi żadnego połączenia ani przewodowego,

ani bezprzewodowego takiego jak Wi-Fi. Taka sieć teoretycznie powinna być godna zaufania, a wymiana danych z tak zabezpieczonymi komputerami może odbywać się jedynie za pomocą nośników zewnętrznych.

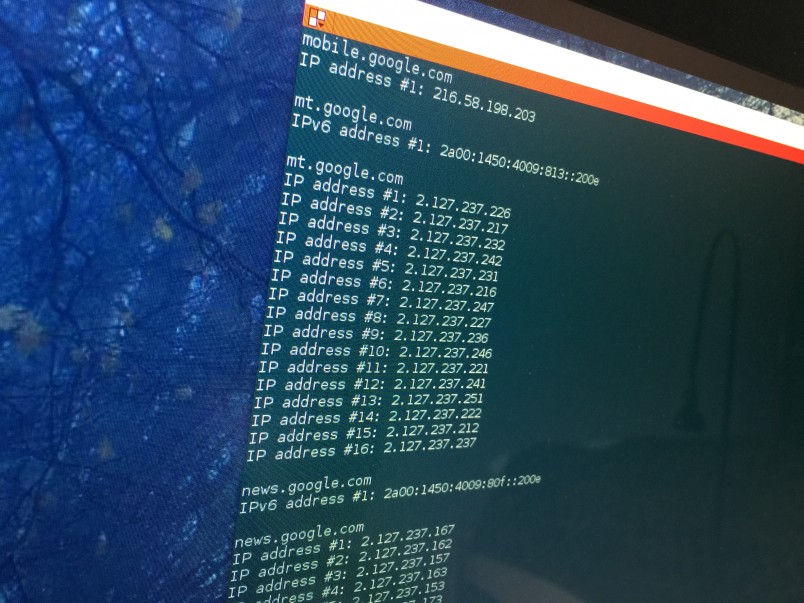

OPIS:

dnsmap pierwszy raz światło dzienne ujrzał w 2006 roku i inspiracją do jego stworzenia była fikcyjna opowieść „The Thief No One Saw”, która jest częścią książki „Stealing The Network: How to Own the Box”.

dnsmap początkowo był używany przez pentesterów podczas etapu zbierania informacji o infrastruktórze oraz oceny bezpieczeństwa. Podczas etapu enumeracji,

pentester może odkryć bloki adresów IP należących do organizacji, domeny a nawet numery telefonów.

Brute-Force Subdomen jest kolejną techniką która powinna zostać wykoanana podczas techniki enumeracji ponieważ pozwala bardzo często odkryć dodatkowe usługi działające w obrębie domeny.