Otwarcie dokumentu MS Word może spowodować przejęcie plików w twoim systemie

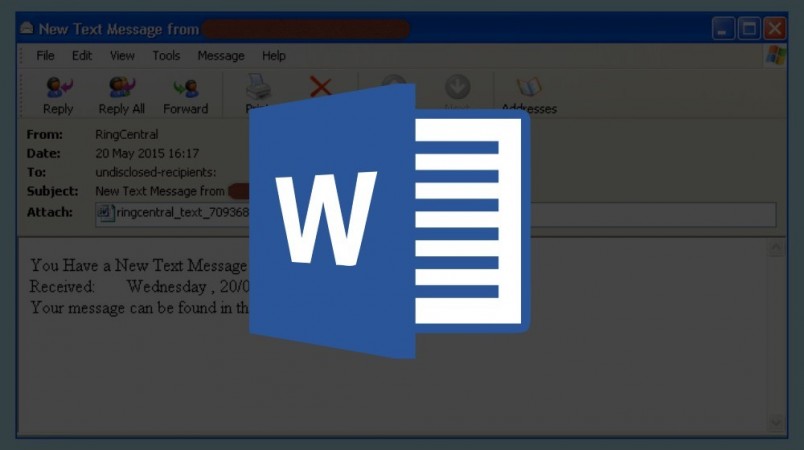

Jeśli otrzymałeś w załączniku wiadomości e-mail fakturę w formie pliku Microsoft Word, zastanów się dwa razy, zanim ją otworzysz. Może się bowiem zdarzyć, że pod znaną ci firmę podszywa się przestępca, który za pomocą tego pliku będzie chciał przejąć twój komputer.

Otwarcie pliku tekstowego Microsoft Word od podejrzanego nadawcy może się zakończyć paraliżem twojego systemu. Niestety, coraz częściej zdarza się, że hakerzy stosują wyszukane mistyfikacje, wykorzystując załączniki w spamowych wiadomościach e-mail lub zainfekowane strony internetowe, by zainstalować w komputerach swoich ofiar niezwykle niebezpieczny ransomware Locky.

Jeśli znajdziesz w swoim systemie pliki z rozszerzeniem .locky, masz tylko dwa rozwiązania: zapłacenie okupu przestępcom (tego zdecydowanie nie polecamy) lub przywrócenie plików systemu z kopii zapasowej. Ransomware Locky rozprzestrzenia się błyskawicznie. W ciągu godziny potrafi średnio zainfekować 4 tys. komputerów na całym świecie, a dziennie – nawet 100 tys. systemów. Ponadto jest tłumaczony na wiele różnych języków. Z dotychczasowych obserwacji wynika, że najbardziej zagrożone były komputery w Niemczech (około 5,3 tys. infekcji na dzień). W Polsce Locky przejmuje dziennie średnio 1000 komputerów (źródło: https://medium.com/@networksecurity/you-your-endpoints-and-the-locky-virus-b49ef8241bea#.dfjfscjp5).

Niebezpieczne makra

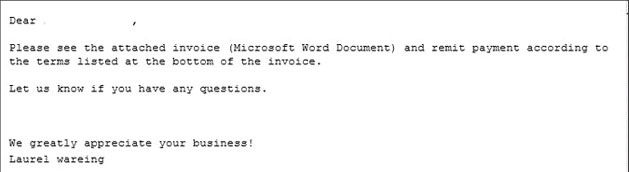

Ransomware Locky jest rozsyłany w dokumentach o formacie .doc za pośrednictwem Microsoft Outlook lub Office 365. Niczego nieświadoma ofiara otrzymuje załącznik do wiadomości e-mail, który jest fałszywą fakturą. Zwykle w treści wiadomości pojawia się następująca informacja: „Prosimy zapoznać się z załączoną fakturą (dokument Microsoft Word) i dokonanie płatności zgodnie z warunkami wymienionymi w dolnej części faktury. Skontaktuj się, jeśli masz pytania. Jesteśmy wdzięczni za współpracę”. W języku angielskim wygląda to następująco:

(źródło: http://thehackernews.com/2016/02/locky-ransomware-decrypt.html)

Po otwarciu pliku .doc włączane są makra, po czym na komputer pobrany zostaje plik wykonywalny ransomware Locky. Warto dodać, że koncepcja makr sięga 1990 roku, a wykorzystywane były, by przyspieszyć pracę z dokumentami i zautomatyzować często wykonywane czynności. Makra to po prostu skrypty, które za pomocą określonych poleceń ułatwiają obsługę pakietów biurowych. Niestety, makra upodobali sobie również hakerzy i wykorzystują je często, by dokonać ataku na system ofiary. To dlatego zapewne nieraz widziałeś ostrzeżenie, że dany dokument zawiera makra, i pytanie, czy chcesz je uruchomić.

Teraz przestępcy znaleźli nowy sposób na to, aby przekonać internautów do otwierania dokumentów .doc, a tym samym do automatycznego uruchamiania makr i do łamania zabezpieczeń systemu.

Działanie ransomware Locky

Niebezpieczeństwo tak naprawdę pojawia się, gdy niczego nieświadomy użytkownik otworzy plik Microsoft Word i włączy makra.

Przebieg infekcji:

zgadzając się na włączenie makra, ofiara powoduje pobranie pliku wykonywalnego z serwera kontrolowanego przez cyberprzestępców;

po uruchomieniu Locky ransomware rozpoczyna szyfrowanie wszystkich plików znajdujących się na komputerze.

Locky jest o tyle niebezpieczny, że atakuje prawie wszystkie formaty plików, a po zaszyfrowaniu nadaje im rozszerzenie .locky. Później na ekranie komputera pojawia się informacja, że należy pobrać i zainstalować przeglądarkę TOR, a dalej postępować według wskazówek zawartych na stronie, której adres został wcześniej podany.

Przestępcy gotowi są odszyfrować twoje pliki, jeśli zapłacisz okup. Cena waha się od 0,5 do 2 Bitcoinów, czyli od 200 do 800 dolarów.

Należy zdawać sobie sprawę, że nowa wersja ransomware Locky potrafi szyfrować również kopie zapasowe plików w zasobach sieciowych. Przechowywanie takich plików na zewnętrznych dyskach pozwoli uniknąć zainfekowania.

Oczywiście aktywny ostatnio Locky nie jest jedynym ransomware, który szyfruje pliki ofiary, a potem żąda okupu. Podobnie działają na przykład Cryptowall, JobCrypter czy TeslaCrypt.