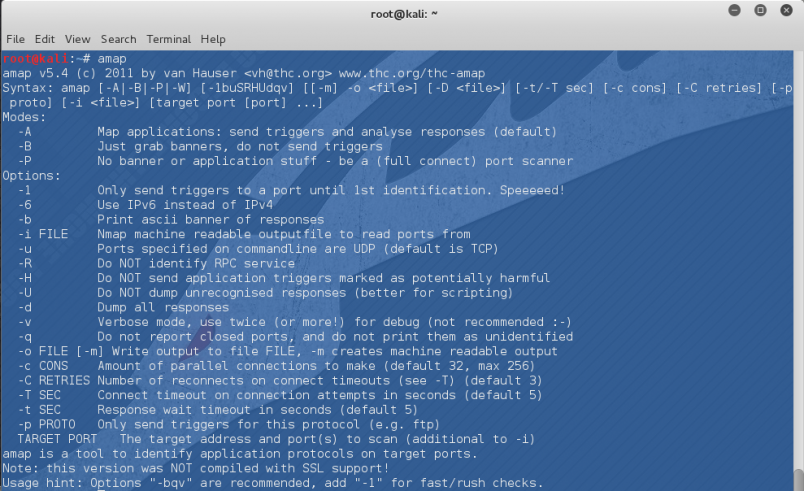

amap

OPIS:

amap jest jednym z pierwszych narzędzi służących do skanowania dla pentesterów. Przy jego pomocy możemy zidentyfikować działające aplikacje nawet gdy są one uruchomione na niestandardowych portach. Do identyfikacji wysyłane są specjalnie przygotowane pakiety a następnie aplikacja bada odpowiedzi przesyłane z testowanego hosta. Na chwilę obecną projekt nie jest dalej rozwijany, natomiast wciąż może posłużyć jako uzupełnienie takich narzędzi jak nmap. W skład pakietu amap wchodzi również aplikacja o nazwie amapcrap, która jak nazwa słusznie wskazuje służy do przesyłania „mało wartościowych” (xD) pakietów.

ŹRÓDŁO:

https://www.thc.org/thc-amap/

TRYBY DZIAŁANIA:

−A [Mapper Aplikacji: wysyła spreparowane pakiety(triggery) oraz analizuje odpowiedzi (standardowy tryb). Wszystkie opcje mogą być użyte w tym trybie.]

−B [Tylko pobiera banery, nie wysyła „trigersów”. Tylko niektóre opcje działają z tym trybem. Są one oznaczone poniżej jako „Baner”]

−P [Bez banerów oraz badania aplikacji – inaczej tryb skanera portów! Opcje, które działają w tym trybie są poniżej oznaczone jako „Skaner Portów”]

OPCJE:

-i nazwa_pliku [Pobiera listę hostów oraz portów z pliku. Plik ten musi zostać przygotowany przy pomocy nmap’a (opcja -oM). Nie ma znaczenia czy porty TCP i UDP są wymieszane dla hostów w jednym pliku. Amap czyta je wszystkie]

<host> oraz <port> [Host może zostać zdefiniowany jako adres IP lub jako domena. Port może być wartością z przedziału 1 do 65535(zakresy portów również są obsługiwane w postaci 1-65535)]

−u [porty zdefiniowane w lini komend są UDP(standardowo są TCP)]

-1 [wysyła „triggersy” do wskazanego portu jedynie do momentu pierwszej identyfikacji]

-v [tryb „gadatliwy”, wyświetla jedynie na ekranie połączenia oraz hosty do których aktualnie są wykonywane. Proszę nie korzystać częściej niż raz. Czytając te dane można zanudzić się na śmierć]

-q [nie ma nic wspólnego z trybem -v ;-). Zamknięte porty, lub te na których wystąpił time_out nie są oznaczone w raporcie jako „niezidentyfikowane”]

-d [wszystkie odpowiedzi są zrzucane w hexach. Standardowo jedynie dla niezidentyfikowanych]

-U [nie odrzuca nierozpoznanych odpowiedzi]

-b [wyświetla banery ACSII(jeżeli takie zostały przesłane od hosta)]

-o [loguje standardowe wyjście amapa do pliku]

-D [można zdefiniować swoje „triggersy” i odpowiedzi. Przydatne jeżeli chcemy stworzyć swoją bazę lub poszukujemy konkretnej aplikacji na hostach]

Skaner portów:

−p [precyzuje triggersy dla konkretnego protokołu(np: ftp)]

-S [nie sprawdza portów SSL]

-R [nie identyfikuje usług RPC]

-T n [wymusza czekanie na ustanowienie udanego połączenia TCP „n-sekund”]

-t n [wymusza oczekiwanie na odpowiedź n-sekund(standardowo jest to 5sek)]

-H [pomija potencjalnie „groźne” wyznaczniki. Niektóre aplikacje mogą zostać zamknięte gdy zostanie przesłanych do nich zbyt sporo pakietów]

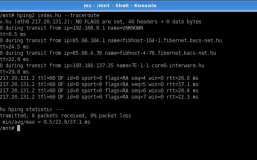

PRZYKŁAD UŻYCIA: